Khi thảo luận về an ninh con người, “Mối đe dọa nội bộ” là một thuật ngữ thường được nhắc đến. Nhiều tổ chức có các chương trình mối đe dọa nội bộ, nhưng định nghĩa về mối đe dọa nội bộ lại khác nhau đáng kể giữa các tổ chức. Cách bạn định nghĩa thuật ngữ này rất quan trọng vì nó ảnh hưởng trực tiếp đến cách bạn tiếp cận và triển khai các giải pháp. Mặc dù tôi sẽ không định nghĩa mối đe dọa nội bộ cho tổ chức của bạn, tôi hy vọng sẽ phác thảo các loại hình khác nhau có thể giúp bạn hiểu rõ hơn và giải thích cách các loại hình này ảnh hưởng đến các giải pháp mà bạn thực hiện.

Thế nào là một “Mối đe dọa nội bộ”?

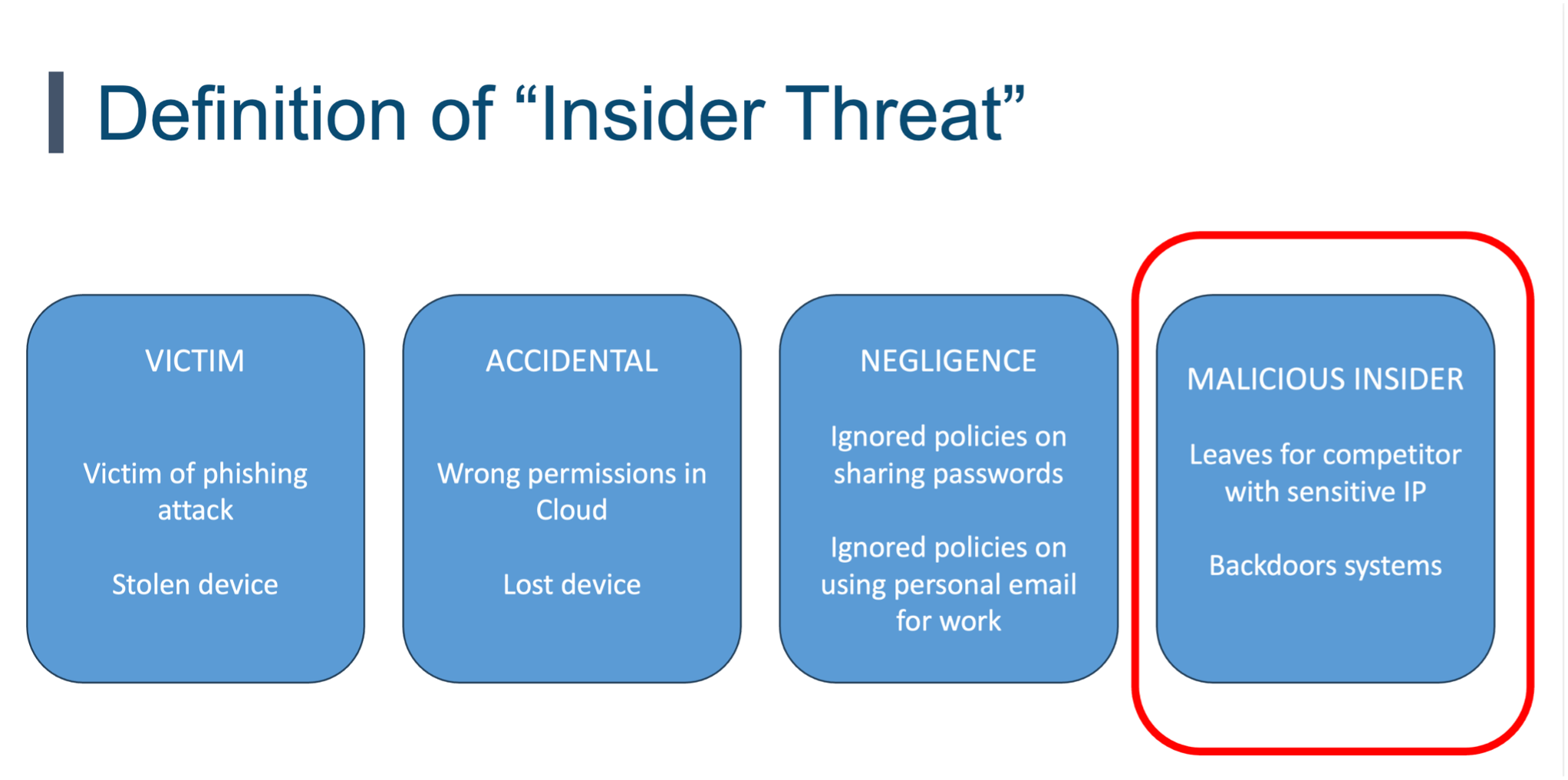

Theo kinh nghiệm của tôi, các mối đe dọa nội bộ thường chia thành bốn loại. Điểm chung giữa chúng là tất cả đều liên quan đến một cá nhân được tin cậy – có thể là nhân viên, nhà thầu, thực tập sinh, hoặc tình nguyện viên. Việc bạn có bao gồm các nhà cung cấp bên thứ ba trong định nghĩa này hay không là tùy thuộc vào bạn, mặc dù họ thường được quản lý riêng bằng Quản lý Rủi ro Bên Thứ Ba (TPRM). Bốn loại đó bao gồm:

1. Nội gián

Nội gián là một cá nhân được tin cậy nhưng cố tình gây hại. Có nhiều động cơ khác nhau cho hành động này — lợi ích tài chính, trả thù, cái tôi cá nhân, và nhiều lý do khác. Những cá nhân này lợi dụng quyền truy cập của mình để gây thiệt hại. Một ví dụ điển hình là nhân viên rời công ty và mang theo thông tin nhạy cảm, chẳng hạn như dữ liệu khách hàng hoặc bí mật thương mại. Mặc dù những sự việc như vậy hiếm khi xảy ra, nhưng tác động của chúng rất lớn khi xảy ra. Điều thú vị là, bất kể các tổ chức định nghĩa mối đe dọa nội bộ như thế nào, loại hình này thường là trọng tâm chính của các chương trình quản lý mối đe dọa nội bộ.

2. Sự cẩu thả

Trong các trường hợp cẩu thả, thiệt hại không phải do cố ý gây ra mà là kết quả của việc không tuân thủ các chính sách và quy trình bảo mật. Ví dụ, ai đó có thể bỏ qua hoặc vượt qua các quy tắc bảo mật để hoàn thành công việc của mình, chẳng hạn như mang các tệp tin nhạy cảm về nhà trên máy tính xách tay cá nhân hoặc chuyển tiếp chúng đến tài khoản email cá nhân. Mặc dù họ biết rằng họ đang vi phạm chính sách, nhưng có thể họ cảm thấy điều đó là cần thiết để hoàn thành công việc. Điều này có thể cho thấy các chính sách bảo mật quá phức tạp, khó hiểu, hoặc cản trở các nhiệm vụ hàng ngày.

3. Mistakes

Lỗi của con người là một yếu tố quan trọng dẫn đến các vi phạm bảo mật. Sai lầm xảy ra khi mọi người, trong quá trình làm việc, vô tình gây ra sự cố do bất cẩn, thiếu nhận thức hoặc thiếu đào tạo đầy đủ. Một ví dụ phổ biến được Báo cáo Điều tra Vi phạm Dữ liệu (DBIR) của Verizon gọi là “gửi nhầm,” khi một email vô tình được gửi đến sai người do tính năng tự động điền. Chẳng hạn, bạn định gửi email cho Sarah ở phòng tài chính, nhưng lại vô tình gửi tài liệu nhạy cảm cho huấn luyện viên bóng rổ của con gái bạn, người cũng có tên là Sarah. Mặc dù có vẻ không đáng kể, nhưng những lỗi con người như vậy chiếm 25% các vụ vi phạm trên toàn cầu. Điều này thường cho thấy công nghệ hoặc chính sách quá phức tạp, khiến những sai lầm như vậy dễ xảy ra hơn.

4. Victim

Trong danh mục này, cá nhân trở thành nạn nhân của một cuộc tấn công, chẳng hạn như bị lừa bởi một email lừa đảo (phishing) hoặc một cuộc gọi lừa đảo qua điện thoại (vishing).

Xác định giải pháp

Bước tiếp theo là xác định danh mục nào trong số này phù hợp với định nghĩa của bạn về mối đe doạ nội bộ. Đây là quyết định của bạn. Tuy nhiên, và đây là điểm quan trọng, mỗi danh mục sẽ yêu cầu các phương pháp quản lý khác nhau.

Đối với những tên nội gián có ý đồ xấu, bạn phải quản lý rủi ro tương tự như một chương trình chống gián điệp (counter-intelligence program). Bắt đầu bằng việc kiểm tra lý lịch kỹ lưỡng để thuê được những cá nhân có khả năng đáng tin cậy. Sau đó, triển khai các quy trình kiểm soát để giảm thiểu thiệt hại mà một cá nhân được tin tưởng có thể gây ra. Cuối cùng, chủ động tìm kiếm dấu hiệu của các hành vi nguy hiểm — điều này khá thách thức vì đây là những cá nhân được tin tưởng, động cơ hoặc hành động của họ thường khác với các sự cố trước đây, khiến cho các chỉ báo phổ biến khó phát hiện ra.

Đối với ba loại còn lại—sơ suất, sai lầm và nạn nhân—bạn nên tiếp cận theo cách ngược lại. Đây là những cá nhân tốt, đáng tin cậy, và họ mong muốn làm điều đúng đắn. Nhiệm vụ của bạn là hỗ trợ họ bằng cách đơn giản hóa bảo mật. Đây chính là lúc các chương trình Nhận thức và Đào tạo về An ninh đóng vai trò quan trọng. Bằng cách trang bị cho họ kiến thức, kỹ năng và công cụ cần thiết, bạn giúp họ sử dụng hệ thống công nghệ của tổ chức một cách an toàn và bảo mật.

Chiến lược đối phó với những kẻ nội gián có ý đồ xấu không chỉ cần khác biệt mà còn có thể cần được dẫn dắt bởi một đội ngũ riêng biệt, vì nó đòi hỏi một tư duy và bộ kỹ năng đặc thù. Thực chất bạn đang săn lùng các hành vi gây hại. Ngược lại, khi đối phó với các trường hợp sơ suất, sai lầm và bị lừa, bạn đang hỗ trợ và định hướng cho các hành vi tốt.

Ultimately, how you define insider threat is up to you. My only request is that if you use the term “insider threat” or have an insider threat program, clearly define what it means for your organization and adjust your security measures accordingly.

Cuối cùng, định nghĩa mối đe dọa nội bộ như thế nào tùy thuộc vào bạn. Yêu cầu duy nhất của tôi là nếu bạn sử dụng thuật ngữ “mối đe dọa nội bộ” hoặc có một chương trình về mối đe dọa nội bộ, hãy xác định rõ ràng ý nghĩa của các mối đe doạ này đối với tổ chức của bạn và điều chỉnh các biện pháp an ninh phù hợp.

Về DT Asia

DT Asia được thành lập năm 2007 với sứ mệnh đưa các giải pháp bảo mật CNTT tiên phong khác nhau từ Hoa Kỳ, Châu Âu và Israel gia nhập thị trường.

Hiện tại, DT Asia đã là một nhà phân phối giá trị gia tăng trong khu vực đối với các giải pháp an ninh mạng, cung cấp công nghệ tiên tiến cho các tổ chức chính phủ trọng yếu cũng như các khách hàng tư nhân lớn bao gồm các ngân hàng toàn cầu và các công ty trong danh sách Fortune 500. Với các văn phòng và đối tác rộng khắp trong khu vực Châu Á Thái Bình Dương, chúng tôi hiểu rõ hơn về thị trường và từ đó mang đến những giải pháp bản địa hóa phù hợp với từng quốc gia, từng tổ chức.

Cách chúng tôi có thể giúp

Nếu bạn muốn biết thêm về các Mối đe dọa nội bộ, bạn đang ở đúng nơi, chúng tôi sẵn sàng giúp đỡ! DTA là nhà phân phối của SANS Institute, đặc biệt tại Việt Nam và châu Á, các kỹ thuật viên của chúng tôi có kinh nghiệm sâu rộng về sản phẩm và các công nghệ liên quan mà bạn luôn có thể tin tưởng. Chúng tôi cung cấp các giải pháp trọn gói cho sản phẩm này, bao gồm tư vấn, triển khai và dịch vụ bảo trì.

Bấm vào đường link này để tìm hiểu thông tin chi tiết: https://dtasiagroup.com/sans/