Nếu bạn là một game thủ thuộc thế hệ nhất định, có lẽ bạn vẫn còn nhớ tựa game kinh điển trong các máy arcade: Asteroids. Trong trò chơi này, bạn điều khiển một con tàu hình tam giác nhỏ, né tránh và bắn hạ những tảng đá không gian đang lao đến—ban đầu chậm nhưng ngày càng nhanh hơn. Để thành công, bạn phải ra quyết định thật nhanh: xác định đâu là mối đe dọa thực sự và đâu là những tảng đá có thể tạm thời bỏ qua.

Việc phân loại trong an ninh mạng cũng tương tự như vậy. Khi các mối đe dọa liên tục ập đến từ đủ mọi hướng, bạn cần một quy trình rõ ràng để xác định đâu là sự cố cần phản ứng ngay và đâu là việc có thể xử lý sau. Không phải cảnh báo nào cũng là dấu hiệu của thảm họa. Nếu thiếu bước phân loại hiệu quả, đội ngũ an ninh sẽ nhanh chóng bị nhấn chìm trong “biển cảnh báo” – mất thời gian vào những vấn đề không quan trọng và có nguy cơ bỏ sót các mối đe dọa thực sự.

Triage trong an ninh mạng là gì?

Trong lĩnh vực an ninh mạng, triage (phân loại sự cố) là quá trình đánh giá và sắp xếp mức độ ưu tiên của các sự cố bảo mật dựa trên mức độ ảnh hưởng và tính cấp bách. Quy trình này giúp các trung tâm vận hành an ninh (SOC) phản ứng nhanh hơn, hiệu quả hơn bằng cách tập trung nguồn lực vào những vấn đề thực sự quan trọng.

Quy trình phân loại triage thường bao gồm:

-

Đánh giá ban đầu – Xem xét nhanh cảnh báo để xác định mức độ nghiêm trọng, tác động tiềm tàng và khả năng sự cố leo thang.

-

Liên kết với dữ liệu tình báo mối đe dọa – So sánh sự cố với các dữ liệu đe dọa đã biết để xác minh tính liên quan.

-

Ưu tiên dựa trên tiêu chí – Sử dụng các tiêu chuẩn đã thiết lập để phân loại sự cố và xác định mức độ ưu tiên xử lý.

Các mức ưu tiên phổ biến:

-

Cao – Cần phản ứng ngay lập tức.

-

Trung bình – Cần xử lý trong vòng 24 giờ.

-

Thấp – Theo dõi, chưa cần hành động gấp.

ProcessTriage đóng vai trò gì trong quy trình ứng phó sự cố?

Triage không chỉ đơn thuần là việc lọc bỏ “nhiễu” – nó là nền tảng cho một chiến lược ứng phó sự cố (IR) hiệu quả. Dưới đây là cách quy trình này hoạt động trong thực tế:

1. Phát hiện và Báo cáo

Hệ thống cần được giám sát liên tục để phát hiện các hành vi bất thường và tạo báo cáo sự cố ban đầu. Một chiến lược phát hiện tốt sẽ giúp nhận diện các dấu hiệu bất thường và xác định tài sản nào có thể đã bị xâm phạm.

2. Đánh giá và Phân loại

Các sự cố được đánh giá dựa trên:

-

Tác động đến chức năng (Functional Impact) – Dịch vụ quan trọng bị ảnh hưởng như thế nào?

-

Tác động đến thông tin (Information Impact) – Mức độ ảnh hưởng đến tính bảo mật, toàn vẹn và khả dụng của dữ liệu.

-

Khả năng phục hồi (Recoverability) – Thời gian và nguồn lực cần thiết để phục hồi hoàn toàn sau sự cố.

Các cấp độ tác động đến chức năng:

-

Không có – Tất cả dịch vụ vẫn hoạt động bình thường.

-

Thấp – Dịch vụ quan trọng vẫn hoạt động nhưng kém hiệu quả.

-

Trung bình – Một số người dùng mất quyền truy cập vào dịch vụ quan trọng.

-

Cao – Tất cả người dùng đều mất quyền truy cập vào dịch vụ quan trọng.

3. Ưu tiên xử lý sự cố

Dựa trên mức độ tác động và tính nghiêm trọng, sự cố được xếp hạng mức độ ưu tiên. Việc phân loại đúng giúp đội ngũ an ninh tập trung vào các mối đe dọa thực sự, giảm bớt tình trạng “quá tải cảnh báo” (alert fatigue) – một trong những nguyên nhân khiến sự cố nghiêm trọng bị bỏ sót.

4. Phân bổ nguồn lực

Dựa trên mức độ ưu tiên và yêu cầu kỹ thuật của sự cố, đội ngũ phụ trách sẽ được phân công phù hợp. Điều này giúp đảm bảo những mối đe dọa nghiêm trọng nhất được xử lý bởi những người có chuyên môn cao nhất.

5. Điều tra sự cố

Bắt đầu quá trình phân tích nguyên nhân gốc rễ bằng cách thu thập các chỉ dấu xâm nhập (Indicators of Compromise – IoCs), bao gồm:

-

Địa chỉ IP

-

Tài khoản người dùng

-

Tên máy chủ (hostname)

-

Lưu lượng mạng

6. Giao tiếp và Phối hợp

Ứng phó sự cố là công việc đòi hỏi sự hợp tác liên phòng ban. Các nhóm an ninh, CNTT và vận hành kinh doanh cần phối hợp chặt chẽ, chia sẻ thông tin theo thời gian thực và sử dụng các công cụ hỗ trợ chung để đảm bảo phản ứng đồng bộ.

Thách thức trong việc phân loại cảnh báo

Ngay cả với một quy trình phân loại bài bản, triage vẫn không phải là nhiệm vụ dễ dàng. Các đội ngũ an ninh thường gặp phải nhiều vấn đề như:

-

Cảnh báo sai (False Positives) – Những cảnh báo không phản ánh sự cố thực tế

-

Quá tải cảnh báo (Alert Fatigue) – Khi phải xử lý quá nhiều cảnh báo không quan trọng, các mối đe dọa thực sự dễ bị bỏ sót.

-

Lỗi con người – Việc phân loại thủ công luôn tiềm ẩn nguy cơ sai sót.

-

Mô hình AI/ML chưa trưởng thành – Các mô hình trí tuệ nhân tạo hoặc học máy chưa được huấn luyện tốt có thể phân loại sai hoặc tạo ra thêm nhiễu.

Lợi ích của quy trình triage hiệu quả

Một quy trình triage được thực hiện đúng cách sẽ mang lại nhiều lợi ích rõ ràng:

-

Tăng hiệu quả – Nhanh chóng tập trung vào những mối đe dọa thực sự cần xử lý.

-

Giảm quá tải cảnh báo – Giảm số lượng cảnh báo sai, giúp chuyên viên phân tích tập trung hơn.

-

Cải thiện quyết định – Có nhiều ngữ cảnh hơn dẫn đến phản ứng nhanh hơn, chính xác hơn.

-

Phòng thủ chủ động – Phát hiện sớm giúp ngăn chặn thiệt hại trước khi nó lan rộng.

Các thực tiễn tốt nhất để cải thiện quy trình triage trong ứng phó sự cố

Để tăng cường hiệu quả trong quy trình phân loại sự cố (triage), bạn có thể áp dụng những phương pháp sau:

Tập trung hóa các hoạt động an ninh

Sử dụng một nền tảng thống nhất để quản lý toàn bộ quy trình ứng phó sự cố. Việc tập trung hóa giúp: Tăng khả năng phối hợp giữa các nhóm, đẩy nhanh tốc độ ra quyết định và đảm bảo tài liệu hóa nhất quán nhằm đáp ứng yêu cầu tuân thủ.

Ứng dụng AI/ML chuyên biệt cho an ninh mạng

AI phổ thông không đủ hiệu quả. Hãy chọn các công cụ phân tích được huấn luyện riêng trên dữ liệu an ninh mạng. Ưu tiên các mô hình có thể:

-

Hiểu được hành vi cơ bản (baseline behavior) của hệ thống

-

Phát hiện bất thường thông qua phân tích hành vi

-

Tạo cảnh báo dựa trên ngưỡng có thể tùy chỉnh

-

Cung cấp chỉ số bất thường (anomaly index) để hỗ trợ việc phân loại triage

Áp dụng chấm điểm rủi ro

Gán điểm rủi ro định lượng cho cả:

-

Sự kiện (Events) – Giúp quyết định sự kiện nào cần điều

-

Tài sản (Assets) – Đánh giá mức độ dễ tổn thương và tác động tiềm tàng đến các hệ thống quan trọng

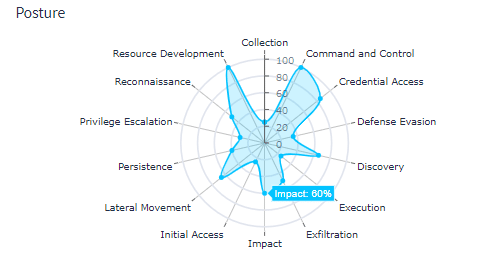

Liên kết cảnh báo với chiến thuật tấn công

Liên kết các cảnh báo phát hiện được (ví dụ như quy tắc Sigma) với các khung tấn công như MITRE ATT&CK. Cách tiếp cận này giúp xác định các sự cố có tác động cao và nâng cao nhận thức tình huống (situational awareness) trong quá trình ứng phó

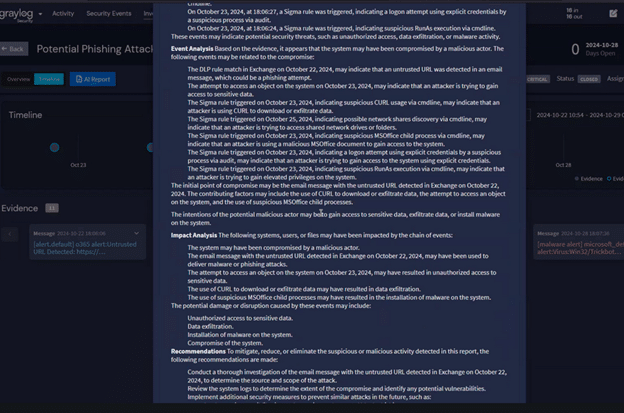

Sử dụng Generative AI để tạo ngữ cảnh và tóm tắt dữ liệu

Generative AI (GenAI) có thể hỗ trợ tóm tắt khối lượng lớn dữ liệu log, giúp bạn dễ dàng nhận diện các mẫu hành vi và tạo ra các báo cáo sẵn sàng hành động. Mặc dù GenAI không phải công cụ để phát hiện bất thường, nhưng nó rất mạnh trong việc chuyển đổi dữ liệu thô thành thông tin chi tiết có thể sử dụng ngay – hỗ trợ quá trình ra quyết định nhanh hơn và chính xác hơn.

Graylog Security hỗ trợ quy trình triage như thế nào

Graylog Security giúp đơn giản hóa và nâng cao hiệu quả quy trình phân loại cảnh báo của bạn. Với các gói nội dung Illuminate tích hợp sẵn, bạn sẽ có ngay quyền truy cập vào bộ quy tắc Sigma được tuyển chọn cùng với dữ liệu tình báo mối đe dọa đã được ánh xạ theo khung MITRE ATT&CK — tất cả đều sẵn sàng sử dụng ngay khi triển khai.

Lợi ích nổi bật:

-

Phát hiện bất thường bằng AI – Các mô hình học máy (ML) liên tục học hỏi và thích nghi với môi trường của bạn theo thời gian.

-

Tìm kiếm nhanh và mở rộng linh hoạt – Phân tích hàng terabyte dữ liệu log chỉ trong vài mili-giây.

-

Giao diện trực quan – Dễ dàng nắm bắt và xử lý cảnh báo một cách hiệu quả.

-

Chấm điểm rủi ro nâng cao – Ưu tiên các mối đe dọa dựa trên mức độ nghiêm trọng của sự kiện và tầm quan trọng của tài sản bị ảnh hưởng.

Với Graylog Security, đội ngũ của bạn có thể phản ứng nhanh hơn, giảm thiểu quá tải cảnh báo và duy trì tư thế phòng thủ an ninh mạnh mẽ, liên tục.

Về DT Asia

DT Asia được thành lập năm 2007 với sứ mệnh đưa các giải pháp bảo mật CNTT tiên phong khác nhau từ Hoa Kỳ, Châu Âu và Israel gia nhập thị trường.

Hiện tại, DT Asia đã là một nhà phân phối giá trị gia tăng trong khu vực đối với các giải pháp an ninh mạng, cung cấp công nghệ tiên tiến cho các tổ chức chính phủ trọng yếu cũng như các khách hàng tư nhân lớn bao gồm các ngân hàng toàn cầu và các công ty trong danh sách Fortune 500. Với các văn phòng và đối tác rộng khắp trong khu vực Châu Á Thái Bình Dương, chúng tôi hiểu rõ hơn về thị trường và từ đó mang đến những giải pháp bản địa hóa phù hợp với từng quốc gia, từng tổ chức.

Cách chúng tôi giúp bạn

Nếu bạn muốn biết thêm tầm quan trọng của việc phân loại mức độ ưu tiên trong ứng phó sự cố, bạn đang ở đúng nơi, chúng tôi sẵn sàng giúp đỡ! DT Asia là nhà phân phối của Graylog, đặc biệt tại Việt Nam và châu Á, các kỹ thuật viên của chúng tôi có kinh nghiệm sâu rộng về sản phẩm và các công nghệ liên quan mà bạn luôn có thể tin tưởng. Chúng tôi cung cấp các giải pháp trọn gói cho sản phẩm này, bao gồm tư vấn, triển khai và dịch vụ bảo trì.

Để biết thêm thông tin chi tiết và được hỗ trợ, vui lòng truy cập: https://dtasiagroup.com/graylog/