Công nghệ đã làm cho làm việc từ xa trở nên khả thi và tiết kiệm hơn nhiều so với làm việc tại văn phòng. Mặc dù nó không phổ biến cho đến một thập kỷ trước, làm việc từ xa hiện đã trở thành tiêu chuẩn mới về cách nhân viên làm việc, đặc biệt là trong thời kỳ đại dịch. Trên thực tế, một cuộc khảo sát trên hơn một nghìn nhân viên của Airtasker cho thấy rằng những người làm việc từ xa thực sự có năng suất cao hơn những người làm việc tại văn phòng của họ.

Đã có lúc làm việc từ xa thậm chí không thể thực hiện được vì không đủ công nghệ. Giờ đây, công nghệ cho phép chúng ta làm việc linh hoạt hơn. Tuy nhiên, nó không đến mà không có sự báo trước. Cùng với việc ngày càng có nhiều người làm việc từ xa, rủi ro kỹ thuật số cũng đang tăng lên. Tội phạm mạng đang phát triển mạnh trong thời kỳ đại dịch, sử dụng các chiến thuật đã được kiểm chứng qua thời gian như lừa đảo, tấn công phi kỹ thuật và các phương pháp tin tặc khác. Gần 85% vụ vi phạm dữ liệu thành công là do lỗi của con người chứ không phải do lỗi của máy tính hoặc hệ thống. 61% vụ việc xâm phạm dữ liệu là kết quả của việc lấy thông tin đăng nhập sau khi truy cập được vào dữ liệu của công ty.

Các tổ chức đã và đang cố gắng giảm thiểu rủi ro này bằng cách sử dụng Xác thực đa yếu tố (MFA) và Xác thực 2 yếu tố (2FA), tận dụng các phương pháp xác thực trên thiết bị di động bằng cách sử dụng OTP dựa trên SMS hoặc các ứng dụng xác thực vì tính dễ dàng và nhanh chóng để triển khai. Chưa hết, các cuộc tấn công mạng liên tục xâm nhập vào hệ thống của các công ty. 74% các tổ chức thừa nhận rằng làm việc từ xa là một yếu tố chính góp phần làm tăng rủi ro kỹ thuật số.

Làm thế nào tội phạm mạng vẫn vượt qua được hệ thống 2FA

Mặc dù MFA và 2FA được coi là một giải pháp phòng tránh xâm phạm quyền truy cập, nhưng không phải tất cả các phương thức MFA đều được tạo ra như nhau. Để hiểu rõ hơn quy trình có thể khác nhau như thế nào đối với các phương thức MFA, hãy liên tưởng đến công việc hàng ngày của bạn. Bạn hiện đang là một nhân viên kinh doanh mới. Sáng nay, bạn cần truy cập hệ thống Salesforce, được bảo vệ bằng SMS OTP cho 2FA.

Bạn mở máy tính xách tay của mình và sẵn sàng đăng nhập bằng tên người dùng và mật khẩu của bạn. Bạn tìm tờ giấy nhớ bí mật – nơi bạn lưu tất cả tên người dùng và mật khẩu của bạn. Đồng ý là bạn không phải viết chúng ra. Nhưng với hàng tá ứng dụng phải mở hàng ngày và các mật khẩu khác nhau cần quản lý, bạn sẽ thấy khó mà ghi nhớ tất cả. Sau cùng, tạo một mật khẩu mạnh không phải là dễ dàng. Bạn phải sử dụng kết hợp chữ in hoa, số và ký hiệu, rồi bạn còn được yêu cầu không sử dụng cùng một mật khẩu trong các ứng dụng khác nhau để giảm thiểu các vụ hack thông tin đăng nhập.

Sau khi nhìn vào giấy nhớ bí mật, bạn đăng nhập và truy cập hệ thống. Luồng đăng nhập có dạng như sau:

Sau khi hoàn tất việc đăng nhập này, bạn điều hướng đến các ứng dụng khác và khi quay lại hệ thống Salesforce lần sau, bạn sẽ phải lặp lại quy trình một lần nữa. Bạn sẽ phải nhập OTP mỗi lần. Đôi khi nhà mạng chậm gửi OTP và bạn đã hết thời gian được phép nhập nó.

Cuối buổi chiều hôm đó, bạn đã hoàn thành công việc của mình và quyết định nghỉ ngơi một chút trước khi về nhà. Nhưng, này! Có một email từ bộ phận CNTT. Nó nhắc bạn thay đổi mật khẩu thường xuyên để giảm thiểu khả năng bị hack mật khẩu. Sau một ngày làm việc, bạn cảm thấy kiệt sức. Thay đổi mật khẩu của bạn (một lần nữa) là điều cuối cùng trong tâm trí bạn lúc này. Tuy nhiên, bạn vẫn muốn tuân thủ các quy tắc CNTT. Suy cho cùng thì đó là vì sự an toàn dữ liệu của công ty.

Bạn bới loạn trên bàn làm việc để tìm những tờ giấy nhớ bí mật. Nhưng, không thấy! Bạn bắt đầu hoảng sợ. Bạn cố gắng đăng nhập bằng cách sử dụng kết hợp các mật khẩu có thể. Nhưng không có cái nào hoạt động. Phương án cuối cùng, bạn gửi email cho bộ phận CNTT và yêu cầu đặt lại mật khẩu. Đó là lần thứ hai trong tháng này. Nghe quen không?

Ngoài việc “rắc rối”, xác thực SMS OTP không phải là phương thức lý tưởng. Các cuộc tấn công lừa đảo hiện đại có thể can thiệp để lấy thông tin tổ hợp tên người dùng và mật khẩu cũng như OTP. Hacker có thể gửi cho bạn một yêu cầu giả mạo với email trông rất thực, yêu cầu bạn nhấp vào liên kết và đăng nhập vào tài khoản Gmail của mình như bình thường. Bạn làm theo hướng dẫn, nghĩ rằng yêu cầu đó là hợp pháp. Thực tế là bạn đang mắc sai lầm!

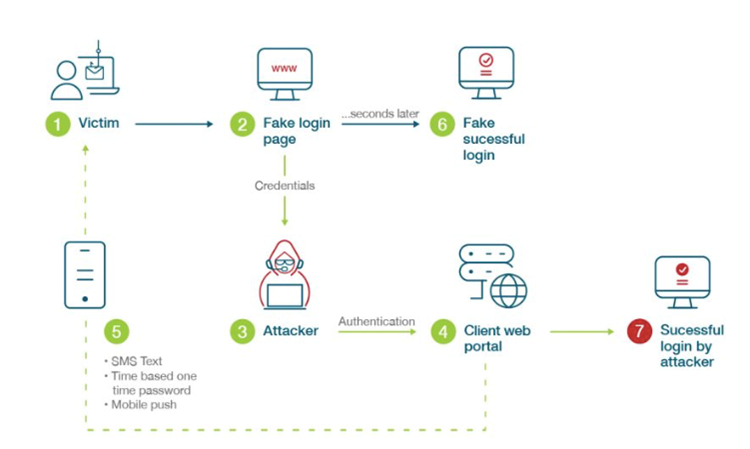

Xác thực dựa trên thiết bị di động dễ dàng bị qua mặt bởi một kế hoạch lừa đảo hiện đại, bằng cách gửi một email lừa đảo với một liên kết hướng bạn đến một trang đăng nhập giả rất giống với trang web thật. Hãy cùng xem cách hoạt động của phương thức lừa đảo mặc dù bạn đang sử dụng SMS OTP cho 2FA.

Sau khi đánh cắp SMS OTP với một trang web đăng nhập giả mạo, kẻ tấn công có thể đăng nhập vào trang web thật bằng OTP bạn đã gửi. Với SMS OTP, chỉ 76% các cuộc tấn công có thể bị ngăn chặn, nghĩa là có tới 24% số vụ tấn công đã chiếm được tài khoản của người dùng!

YubiKey giúp công việc của bạn nhẹ nhàng hơn như thế nào?

Bây giờ, hãy tưởng tượng lại cùng một kịch bản với YubiKey làm 2FA. Lần này, bạn đăng nhập vào hệ thống Salesforce bằng cách chỉ cần cắm YubiKey vào cổng USB và chạm vào nút tròn trên chiếc chìa khóa. Bạn cũng có thể chọn chạm nó vào điện thoại của mình để xác thực NFC khi đang di chuyển. Giờ đây, bạn sẽ không cần phải nhớ mật khẩu. Xong! Bây giờ bạn truy cập hệ thống một cách nhanh chóng và dễ dàng. Thay vì lãng phí thời gian quý báu của bạn với tên người dùng và mật khẩu, bây giờ bạn có thể tập trung vào những gì bạn làm tốt nhất – bán hàng!

YubiKey hoạt động dựa trên các giao thức xác thực hiện đại và cung cấp mức độ bảo mật cao. Vì bản chất là xác thực phần cứng, YubiKey không dễ bị tấn công từ xa. YubiKey tạo khóa công khai và khóa riêng tư khi nó cố gắng truy cập vào một dịch vụ. Sau khi YubiKey được sử dụng trong một dịch vụ hoặc ứng dụng, khóa riêng tư được tạo liên kết với URL/IP ban đầu để tội phạm mạng không thể sử dụng nó trong một trang web giả mạo.

YubiKey cũng yêu cầu sự hiện diện của người dùng, bằng cách yêu cầu người dùng có mặt tại đó để xác minh đăng nhập. Cảm biến chạm trong YubiKey xác minh rằng một người thực sự đang sử dụng khóa, không phải là trojan hoặc hacker. YubiKey cũng được sử dụng một cách linh hoạt với nhiều giao thức xác thực. Với hơn 700 ứng dụng hỗ trợ, bạn có thể bảo mật hệ thống xác thực của mình bằng xác thực 2FA, MFA mạnh mẽ và không cần mật khẩu.