Khoảng 10 năm trước, nếu hỏi một người “phishing” là gì, có lẽ họ chỉ biết trả lời “tôi không biết”. Tuy nhiên ở thời điểm hiện tại, tấn công lừa đảo giả mạo – phishing attack – đã trở thành nguyên nhân chính cho rất nhiều vụ vi phạm dữ liệu nghiêm trọng. Theo báo cáo của KnowBe4 – nhà cung cấp hàng đầu về Nền tảng Giả lập tấn công giả mạo – có đến 91% các cuộc tấn công mạng bắt đầu từ một email giả mạo.

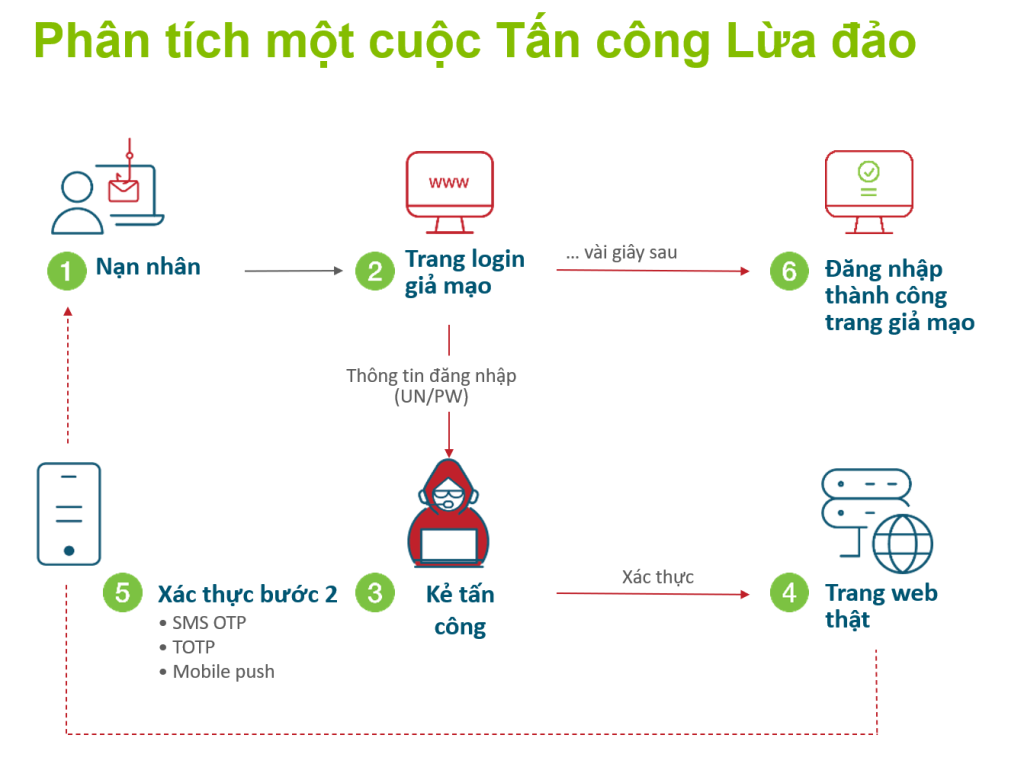

Hãy cùng phân tích một cuộc tấn công lừa đảo giả mạo để xem kẻ gian làm thế nào vượt qua phương thức 2FA truyền thống (SMS OTP) và chiếm đoạt tài khoản của nạn nhân.

Trên đây là sơ đồ một cuộc tấn công giả mạo. Góc trên bên trái ta có Nạn nhân. Hãy gọi anh ta là Jack.

Bước 1 và 2: Jack nhận được một đường link giả mạo từ kẻ tấn công qua email hoặc bài viết trên mạng xã hội. Jack nhấp vào liên kết dẫn anh đến một trang web giả mạo, trông giống như trang web thật.

Bước 2 và 3: Trên trang web giả mạo này, Jack nhập tên người dùng và mật khẩu vì nghĩ rằng mình đang đăng nhập vào trang web thật. Kẻ tấn công lấy những thông tin xác thực mà Jack đã nhập.

Bước 3 và 4: Kẻ tấn công sau đó nhập thông tin vừa lấy được vào trang web thật.

Bước 4 và 5: Trang web thật kích hoạt mã SMS và gửi đến điện thoại của Jack.

Bước 2 và 6: Vài giây sau, Jack nhập mã này vào trang web giả và đăng nhập thành công trang đó.

Bước 4 và 7: Kẻ tấn công bây giờ lấy mã SMS mà Jack đã nhập vào trang web giả và nhập nó vào trang web thật, đăng nhập thành công trang này và có toàn quyền kiểm soát tài khoản của Jack tại trang web thật.

Kẻ tấn công thậm chí có thể tiến thêm một bước nữa: hắn có thể đổi mật khẩu tài khoản và số điện thoại của Jack, khóa Jack hoàn toàn khỏi việc truy cập tài khoản của mình.

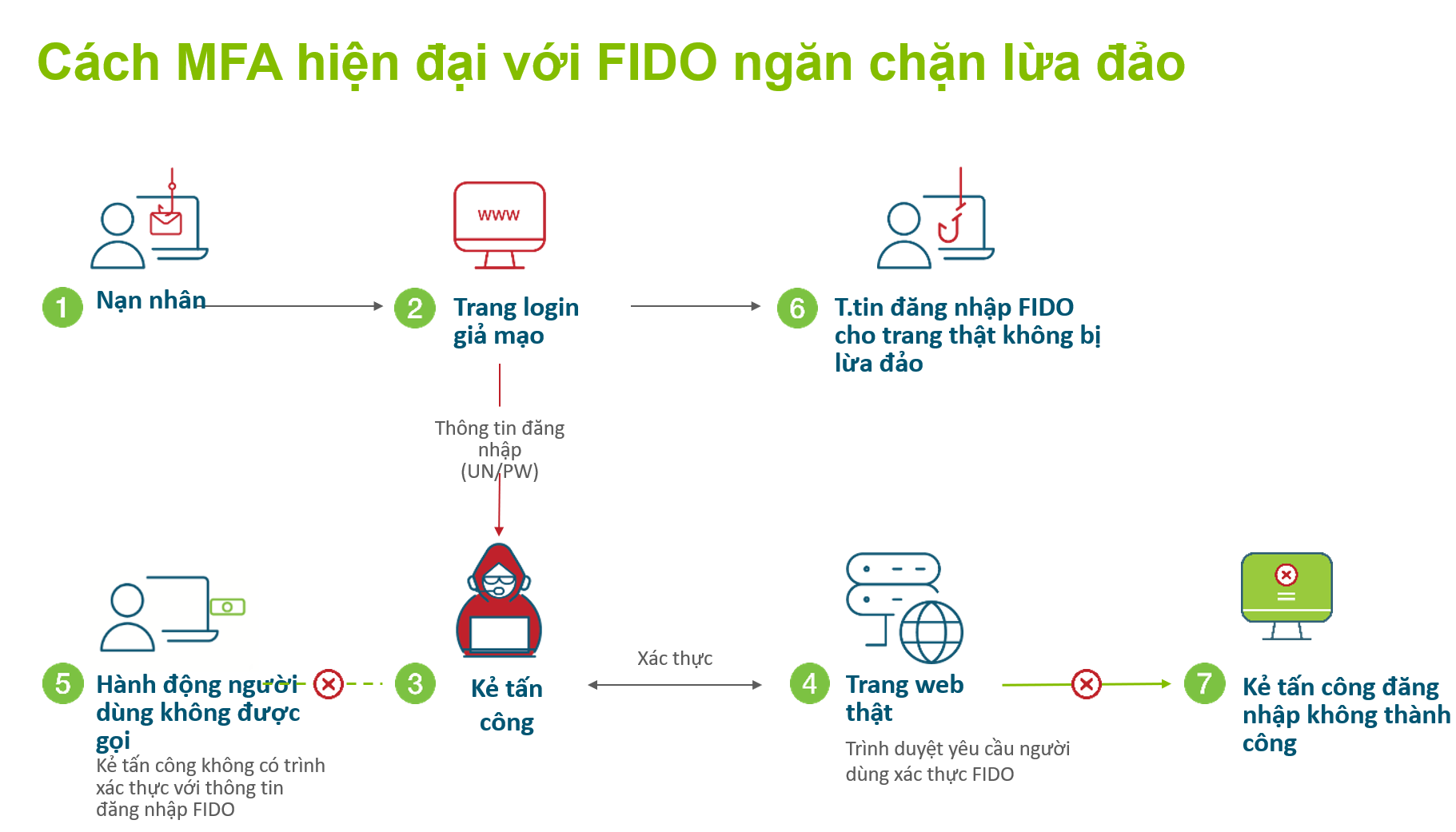

Bây giờ, sau khi đã hiểu cách thức tấn công, hãy cùng xem cách YubiKey ngăn chặn các cuộc tấn công lừa đảo giả mạo này. Trong trường hợp này, nạn nhân sử dụng phương thức xác thực 2FA là một chiếc YubiKey cho tài khoản online của mình, qua giao thức FIDO (Fast IDentity Online).

Bước 1: Kẻ tấn công gửi cho nạn nhân một email trỏ đến một trang web/trang đăng nhập giả mạo.

Bước 2: Nạn nhân nhập thông tin đăng nhập (UN/PW)

Bước 3: Trang đăng nhập giả mạo thu thập thông tin đăng nhập và gửi nó đến trang đăng nhập/trang web thật của khách hàng (máy chủ thật)

Bước 4: Trang web thật gọi phương thức xác thực thứ 2 qua giao thức FIDO, yêu cầu người dùng sử dụng khóa bảo mật YubiKey đã đăng ký với tài khoản trước đó (thay vì gửi SMS)

Bước 5: Trang web giả mạo không có trình xác thực với thông tin đăng nhập FIDO nên không kích hoạt được phương thức 2FA, lúc này nếu theo thói quen người dùng cắm YubiKey vào máy tính để xác thực thì YubiKey cũng nhận biết đó là trang web giả và không cho phép quá trình xác thực được tiếp tục, do đó cuộc tấn công bị ngăn chặn!

Bước 6: ở phía kẻ tấn công, do trang web thật yêu cầu xác thực FIDO bằng YubiKey nhưng trong tay hắn không có chiếc chìa khóa này, vì vậy không thể nào đăng nhập để chiếm đoạt tài khoản!

Sau khi bạn đăng ký YubiKey của mình với một dịch vụ online như Facebook, Google, Microsoft, Dropbox…, chiếc khóa này sẽ được gắn với một URL cụ thể và thông tin xác thực đã đăng ký không thể sử dụng để đăng nhập vào một trang web giả mạo. Điều này có nghĩa là ngay cả khi người dùng bị lừa nhấp vào liên kết đưa họ đến một trang web giả mạo, YubiKey sẽ không bao giờ bị lừa, vì vậy nỗ lực lừa đảo sẽ bị ngăn chặn!